Hemos recibido un mayor número de informes de phishing de nuestros clientes. Están recibiendo correos electrónicos maliciosos que se hacen pasar por nuestros servicios e intentan robar información confidencial.

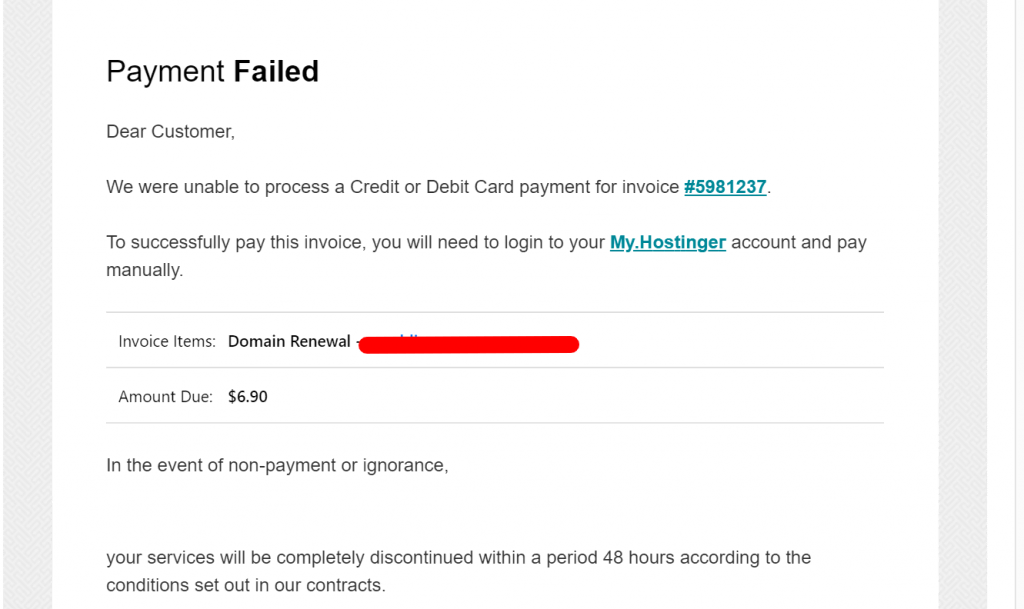

Este es un ejemplo de un correo electrónico de phishing reportado:

Si recibió este correo electrónico o uno similar, por favor, no haga clic en ninguno de los enlaces, elimínelo e infórmenos.

¿Cómo detectar un ataque de phishing?

Aunque mantenemos controles para proteger nuestras redes y sistemas de las amenazas cibernéticas, no tenemos control de lo que los estafadores envían a los buzones personales de los clientes que no están alojados en nuestros servidores.

En un esfuerzo por proteger a nuestros clientes, queremos destacar un ciberataque común que todos deberían conocer: el phishing.

El “phishing” es el tipo más común de ataque cibernético que afecta a organizaciones e individuos en todo el mundo. Los ataques de phishing pueden tomar muchas formas, pero todos comparten un objetivo común: hacer que comparta información confidencial, como credenciales de inicio de sesión, información de tarjetas de crédito o detalles de cuentas bancarias.

Tipos de ataques de phishing a tener en cuenta

- Phishing: En este tipo de ataque, los hackers se hacen pasar por una empresa real para obtener sus credenciales de inicio de sesión. Es posible que reciba un correo electrónico pidiéndole que verifique los detalles de su cuenta con un enlace que lo lleva a una pantalla de inicio de sesión impostora que entrega su información directamente a los atacantes.

- Spear Phishing: Spear phishing es un ataque de phishing más sofisticado que incluye información personalizada que hace que el atacante parezca una fuente legítima. Pueden usar su nombre y número de teléfono y referirse a una compañía específica en el correo electrónico para engañarlo y hacerle creer que tienen una conexión con usted, lo que lo hace más propenso a hacer clic en un enlace o archivo adjunto que proporcionan.

- Phishing de documentos compartidos: Es posible que recibas un correo electrónico que parece provenir de sitios de intercambio de archivos como Dropbox o Google Drive para alertarte de que se ha compartido un documento contigo. El enlace proporcionado en estos correos electrónicos lo llevará a una página de inicio de sesión falsa que imita la página de inicio de sesión real y robará las credenciales de su cuenta.

Qué puedes hacer

Para evitar estos esquemas de phishing, tenga en cuenta las siguientes prácticas recomendadas de correo electrónico:

- No haga clic en enlaces o archivos adjuntos de remitentes que no reconozca. Tenga especial cuidado con .zip u otros tipos de archivos comprimidos o ejecutables.

- No proporcione información personal confidencial (como nombres de usuario y contraseñas) por correo electrónico.

- Esté atento a los remitentes de correo electrónico que utilizan nombres de dominio sospechosos o engañosos.

- Inspeccione las URL cuidadosamente para asegurarse de que sean legítimas y no sitios impostores.

- No intente abrir ningún documento compartido que no espere recibir.

- Si no puede saber si un correo electrónico es legítimo o no, comuníquese con el soporte de la compañía directamente a través del chat o los contactos proporcionados en su sitio web. Nunca utilice los contactos proporcionados en el correo electrónico.

- Tenga especial cuidado al abrir archivos adjuntos o hacer clic en enlaces si recibe un correo electrónico que contiene un banner de advertencia que indica que se originó en una fuente externa.

- Habilite la autenticación 2FA en sus cuentas siempre que sea posible.

Si ha abierto un correo electrónico pero no hizo clic en nada, no se preocupe.

En caso de abrir el correo y si hizo clic en algún enlace y archivo solicite el cambio inmediato de su contraseña y analice sus equipos.